Vor allem Rechner in USA, Kanada und Großbritannien betroffen

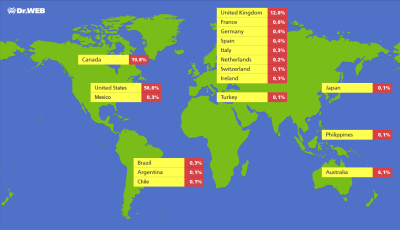

Hanau, 05.04.2012 - Der Antiviren-Software-Hersteller Doctor Web hat bei einer Untersuchung der Verbreitungsmethoden des Trojaners BackDoor.Flashback ein Botnet mit 550.000 Computern mit dem Betriebssystem Mac OS X entdeckt. Der größte Anteil infizierter Computer entfällt auf die USA (56,6% oder 303.449 infizierte Computer), gefolgt von Kanada (19,8% oder 106.379 infizierte Computer) und Großbritannien (12,8% oder 68.577 infizierte Computer). Deutschland ist mit nur 0,4 Prozent hingegen kaum betroffen. Die Sicherheitsspezialisten von Doctor Web empfehlen Mac-Anwendern, das Sicherheits-Update von Apple unter support.apple.com/kb/HT5228 herunterzuladen und zu installieren, um sich gegen BackDoor.Flashback.39 zu schützen.

Pierre Curien, Geschäftsführer Deutschland bei Doctor Web: "Unserer Untersuchung nach sind bis dato weltweit über 550.000 Mac-Computer im Botnet mit dem Trojaner BackDoor.Flashback.39 infiziert. Auch wenn in Deutschland keine unmittelbare Gefahr besteht, zeigt die Untersuchung doch eine Schwachstelle bei Macs. Damit haben wir eindeutig den Mythos widerlegt, dass dieses Betriebssystem sicher ist."

Die Infizierung durch BackDoor.Flashback.39 erfolgt über infizierte Websites und Datenübertragungssysteme (Traffic Direction System), die Mac OS X-Anwender auf bösartige Webseiten weiterleiten. Diese Webseiten enthalten das Java-Skript, der in den Browser ein Java-Applet mit dem Exploit herunterlädt.

Schädliche Webseiten sind:

- godofwar3.rr.nu

- ironmanvideo.rr.nu

- killaoftime.rr.nu

- gangstasparadise.rr.nu

- mystreamvideo.rr.nu

- bestustreamtv.rr.nu

- ustreambesttv.rr.nu

- ustreamtvonline.rr.nu

- ustream-tv.rr.nu

- ustream.rr.nu

Auch per Google-Suche wurden einigen Quellen zufolge über 4 Millionen infizierte Webseiten angezeigt. In Apple-Foren wurden auch Infektionen durch BackDoor.Flashback.39 beim Aufrufen von dlink.com bekannt. Seit Februar 2012 nutzen die Kriminellen zur Verbreitung von Malware die Sicherheitslücken CVE-2011-3544 und CVE-2008-5353 aus. Nach dem 16. März wurde eine weitere Lücke (CVE-2012-0507) bekannt. Ein entsprechendes Sicherheits-Update wurde erst am 3. April 2012 veröffentlicht.

Der Exploit speichert auf der Festplatte eine ausführbare Datei, die Daten von Remote Servern herunterladen soll. Die Sicherheitsspezialisten von Doctor Web entdeckten zwei Versionen des Trojaners. Seit dem 1. April verwenden Internet-Kriminelle eine modifizierte Variante von BackDoor.Flashback.39. Wie in den vorherigen Versionen prüft das böswillige Programm nach folgenden Komponenten auf der Festplatte:

/Library/Little Snitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

/Applications/VirusBarrier X6.app

/Applications/iAntiVirus/iAntiVirus.app

/Applications/avast!.app

/Applications/ClamXav.app

/Applications/HTTPScoop.app

/Applications/Packet Peeper.app

Sollten diese nicht gefunden werden, erstellt der Trojaner eine Liste von Control Servern, sendet eine Nachricht über eine erfolgreiche Installation an den Statistikserver der Kriminellen und schickt laufend Anfragen an Control Server Adressen.

Die Malware nutzt dabei eine bestimmte Routine, um Adressen zu generieren. Sie kann dabei zwischen verschiedenen Servern zum besseren Load Balancing wechseln. BackDoor.Flashback.39 prüft nach Erhalt einer Antwort vom Control Server die RSA Signatur und lädt bei positivem Ergebnis Daten vom und auf den infizierten Rechner. Jedes Bot übermittelt dem Control Serrver die ID eines infizierten Computers. Durch die Sinkhole-Methode konnten die Sicherheitsspezialisten von Doctor Web die Botnet-Daten auf eigene Server umleiten. So konnte man die Gesamtzahl infizierter Computer kalkulieren.

Kommentare

Pressemitteilungstext: 412 Wörter, 3837 Zeichen. Artikel reklamieren

Tragen Sie jetzt Ihre kostenlose Pressemitteilung ein!

X

X